| Recurso (1) |

Datos del recurso (1) |

Recurso (2) |

Datos del recurso (2) |

|

Autoría: BenSpark.

Licencia: CC BY-NC-SA 2.0A.

Procedencia: http://www.flickr.com/photos/a

bennett96/5000312736/

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: miniyo73.

Licencia: CC BY-SA 2.0.

Procedencia: http://www.flickr.com/photos/m

iniyo73/5663291297/sizes/l/in/

photostream/

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: ibuch.

Licencia: CC BY-NC-SA 2.0.

Procedencia: http://www.flickr.com/photos/i

buch/2861975307/sizes/t/in/pho

tostream/

|

|

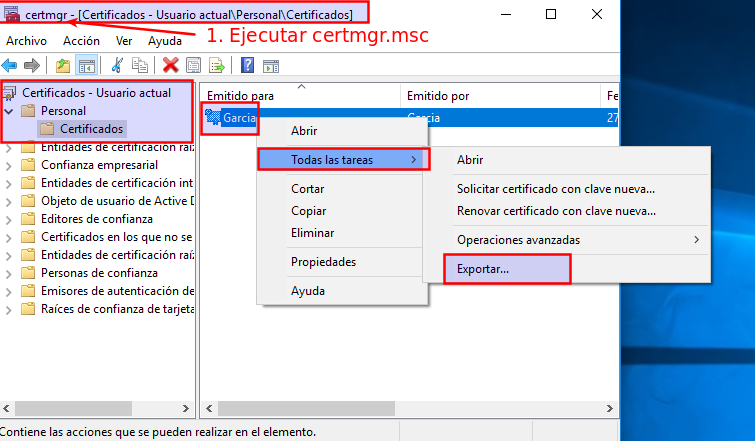

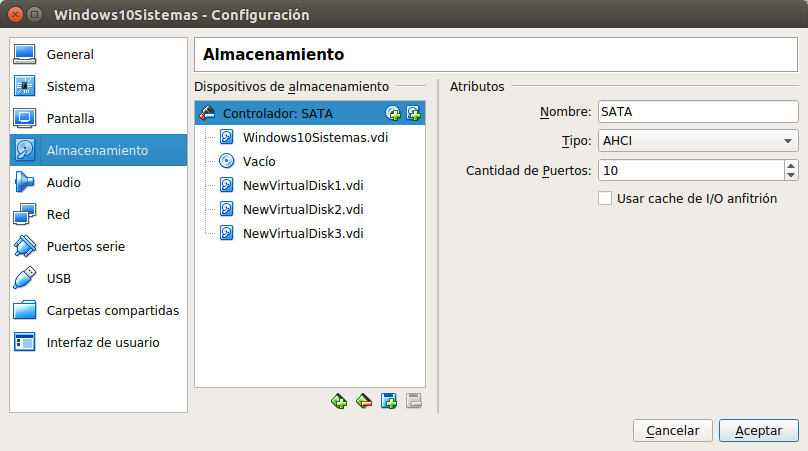

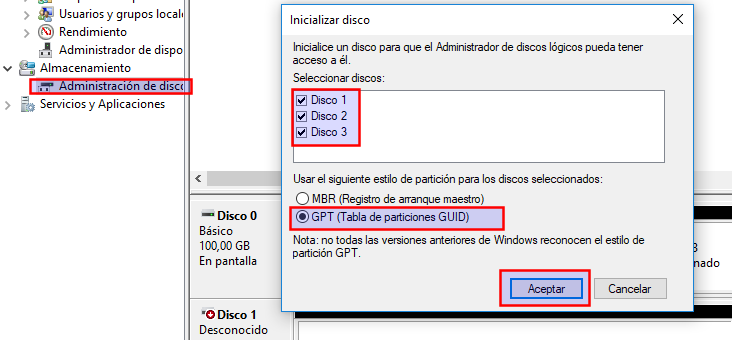

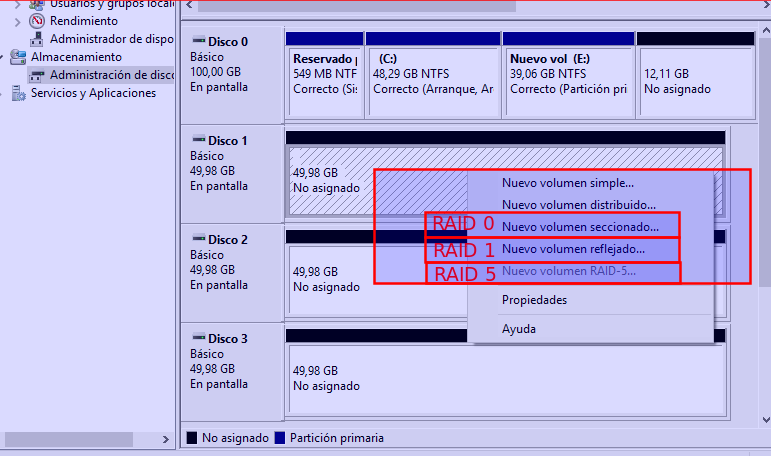

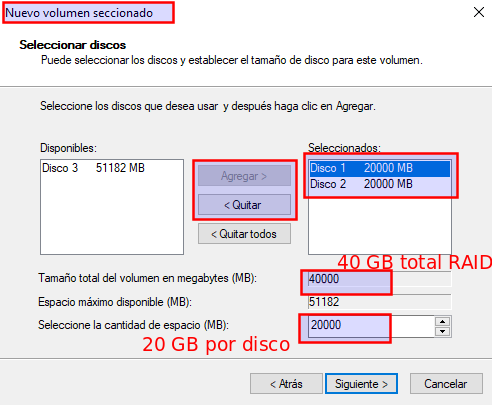

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows.

|

|

Autoría: pixle.

Licencia: CC BY-NC-SA 2.0.

Procedencia: http://www.flickr.com/photos/p

ixle/2000160844/sizes/t/in/pho

tostream/

|

|

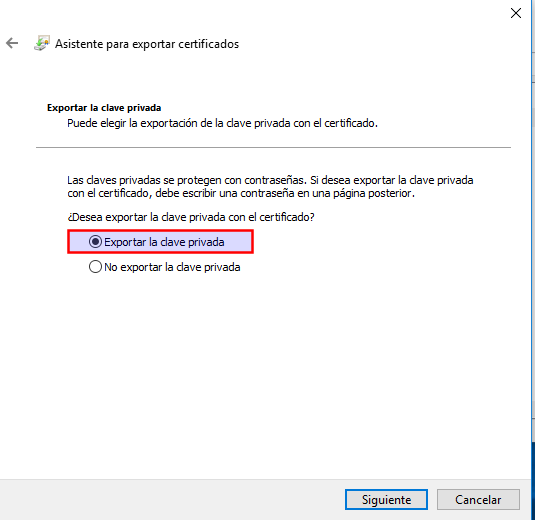

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

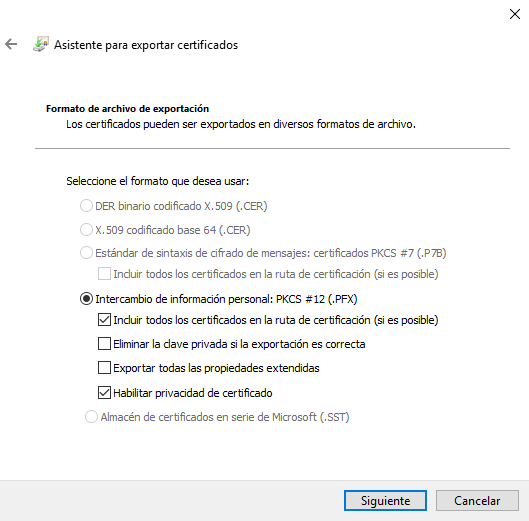

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

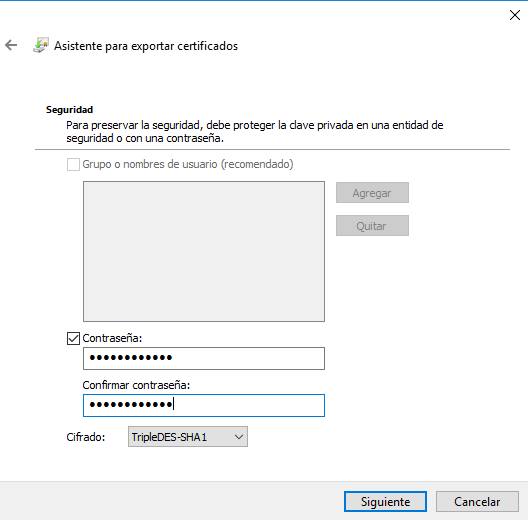

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

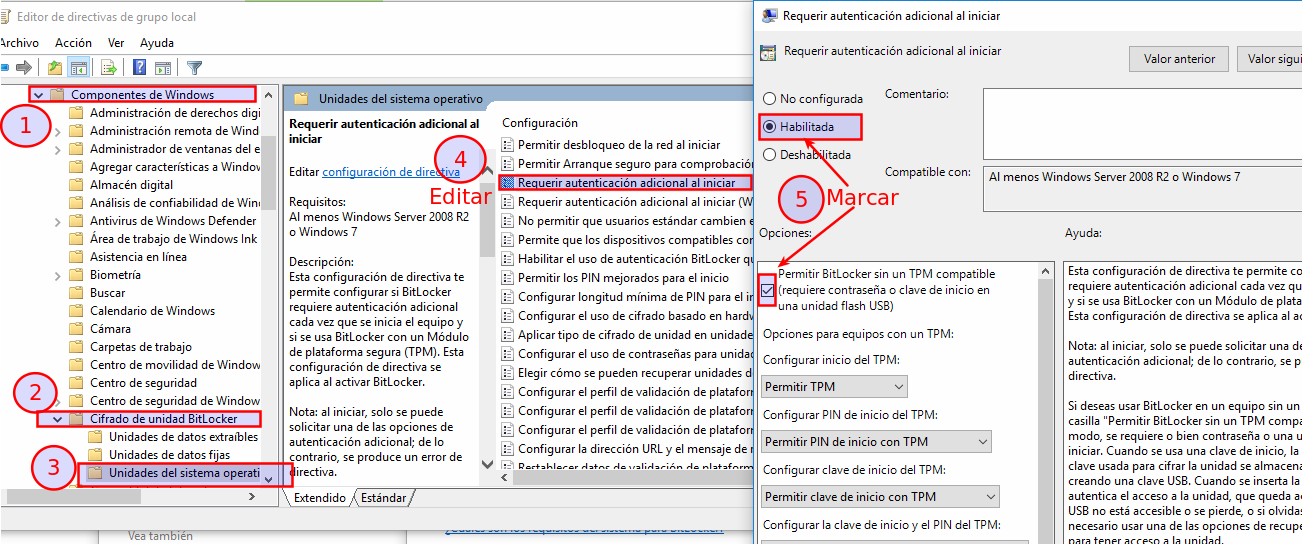

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

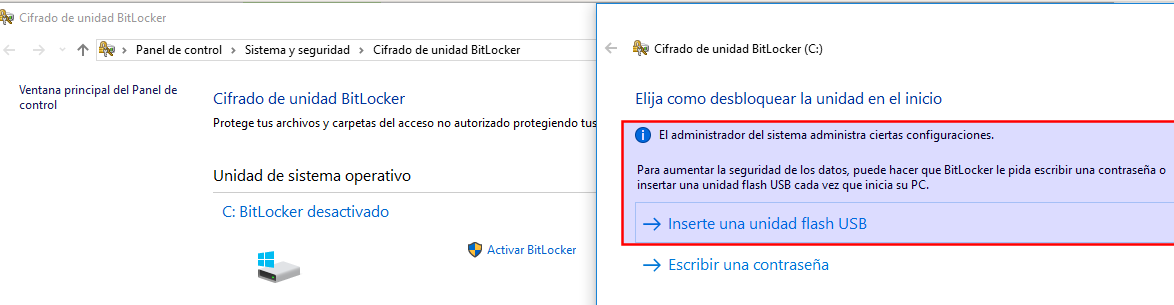

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

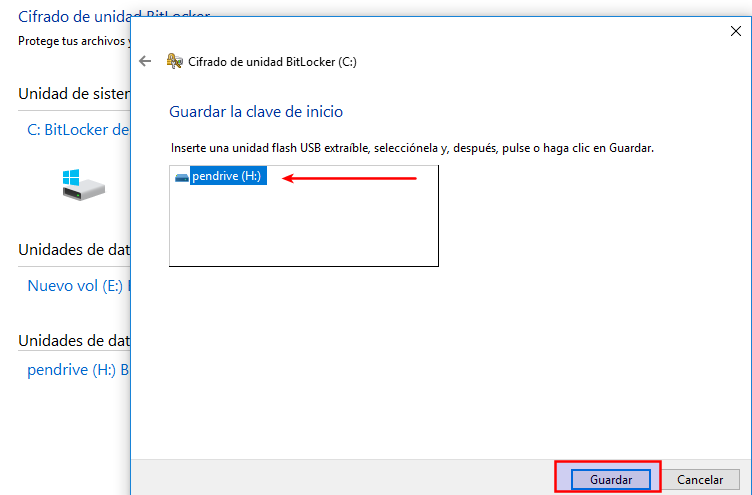

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

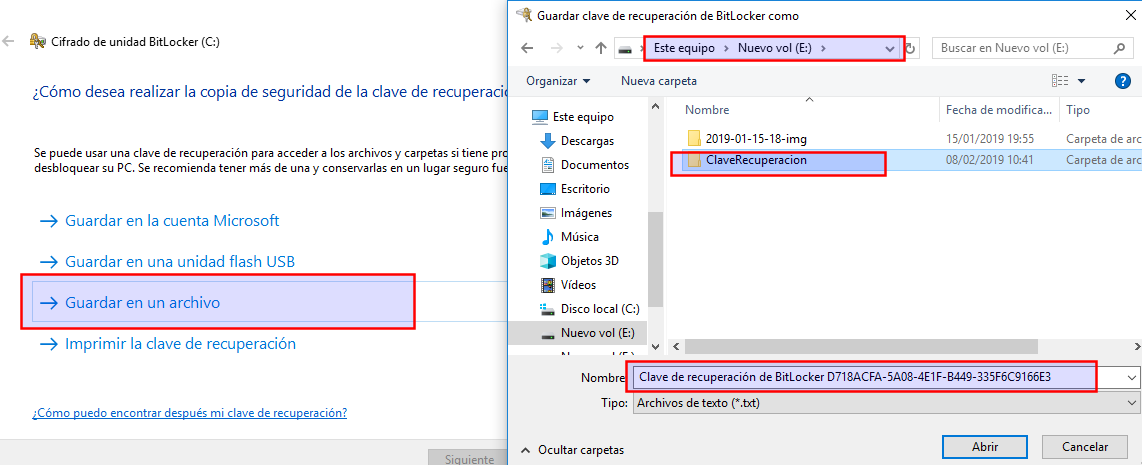

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windowss 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: davydubbit.

Licencia: CC-BY-NC.

Procedencia: http://www.flickr.com/photos/9

5745910@N00/3435484286

|

|

Autoría: FlickrDelusions.

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/2

7195496@N00/2366484391

|

|

Autoría: Jinho Jung.

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/p

hploveme/3394511146/in/photost

ream/

|

|

Autoría: Desconocida.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/computer/f

ilesystems/folder2-1781.htm

|

|

Autoría: _rfc_.

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/6

5124317@N02/5954920966

|

|

Autoría: _rfc_.

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/6

5124317@N02/5954920204

|

|

Autoría: _rfc_.

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/6

5124317@N02/5954920204

|

|

Autoría: _rfc_.

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/_

rfc_/5954919436/in/photostream

/

|

|

Autoría: -.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/computer/a

pplications/printer-1585.htm

|

|

Autoría: Old Shoe Woman (Judy Baxter).

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/8

3955435@N00/76127449

|

|

Autoría: Desconocida.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/computer/h

ardware/computer-aj_aj_ashton_

01-1860.htm

|

|

Autoría: Desconocida.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/computer/f

ilesystems/folder2-1781.htm

|

|

Autoría: Bull3t Hughes.

Licencia: CC-BY-SA.

Procedencia: http://www.flickr.com/photos/5

6315780@N00/990866224

|

|

Autoría: Desconocida.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/computer/a

pplications/web-browser-1621.h

tm

|

|

Autoría: Desconocida.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/computer/a

pplications/procman-1586.htm

|

|

Autoría: David Boyle.

Licencia: CC-BY-SA.

Procedencia: http://www.flickr.com/photos/1

5513233@N00/330353975

|

|

Autoría: Rsms (Rasmus Andersson).

Licencia: CC-BY-NC.

Procedencia: http://www.flickr.com/photos/1

2281432@N00/376693138

|

|

Autoría: opensourceway (opensource.com).

Licencia: CC-BY-SA.

Procedencia: http://www.flickr.com/photos/4

7691521@N07/4371001268

|

|

Autoría: Don Hankins.

Licencia: CC-BY.

Procedencia: http://www.flickr.com/photos/2

3905174@N00/1594411528

|

|

Autoría: WebWizzard (Anthony Reeves).

Licencia: CC-BY.

Procedencia: http://www.flickr.com/photos/4

2623262@N03/3931165508

|

|

Autoría: hufse (Jon Moe).

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/2

0771223@N00/15529699

|

|

Autoría: Razza Mathadsa.

Licencia: CC-BY.

Procedencia: http://www.flickr.com/photos/6

0282136@N02/5539701673

|

|

Autoría: Desconocida.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/tools/weap

ons/shield_matt_todd_01-7449.h

tm

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: Avast Free Antivirus.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Avast Free Antivi

rus.

|

|

Autoría: .

Licencia: CC-BY-NC-SA.

Procedencia: TechSoup for Libraries http://

www.flickr.com/photos/9279573@

N02/2590832103

|

|

Autoría: ztephen (Stephen Mackenzie).

Licencia: CC-BY-NC-SA.

Procedencia: http://www.flickr.com/photos/8

7463936@N00/399633721

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

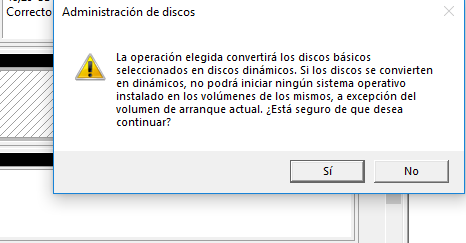

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windowss 7.

|

|

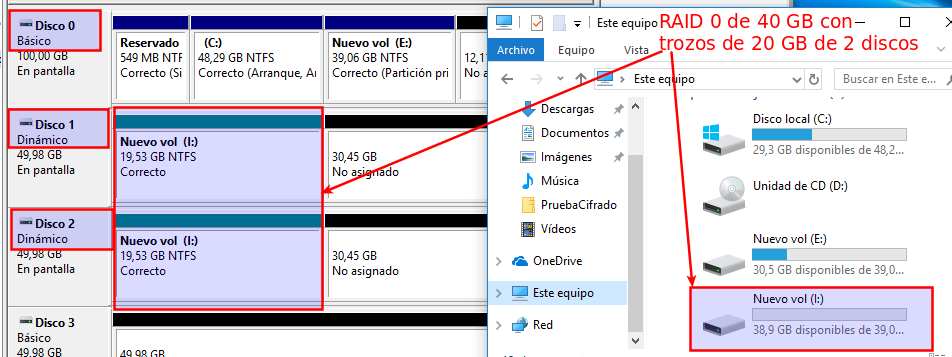

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Desconocida.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/tools/othe

r/utensili_chiave_e_cacci_01-7

410.htm

|

|

Autoría: Comtrend.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de interfaz de admin

istración de Comtrend ADSL Rou

ter.

|

|

Autoría: Google y Comtrend.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla del buscador Google

y de la interfaz de autenticac

ión de Comtrend ADSL Router.

|

|

Autoría: Desconocida.

Licencia: Dominio público.

Procedencia: http://www.public-domain-photo

s.com/free-cliparts/computer/m

imetypes/encrypted-2223.htm

|

|

Autoría: Comtrend.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de la interfaz de ad

ministración de Comtrend ADSL

Router.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft y Comtrend.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla del navegador MS IEx

plorer y de la interfaz de adm

inistración de Comtrend ADSL R

outer.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de una ventana de MS

-DOS.

|

|

Autoría: Microsoft y Comtrend.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla del navegador MS IEx

plorer y de la interfaz de adm

inistración de Comtrend ADSL R

outer.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

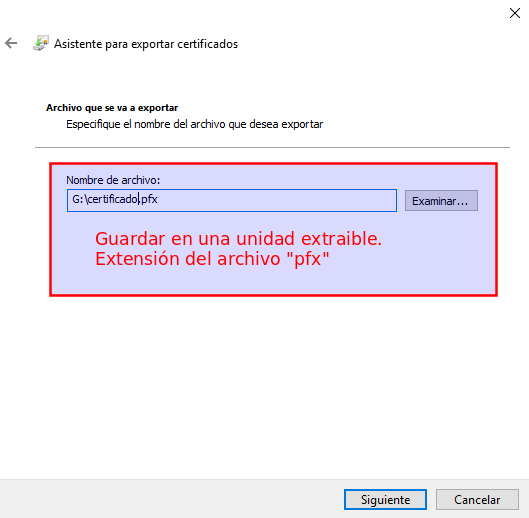

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

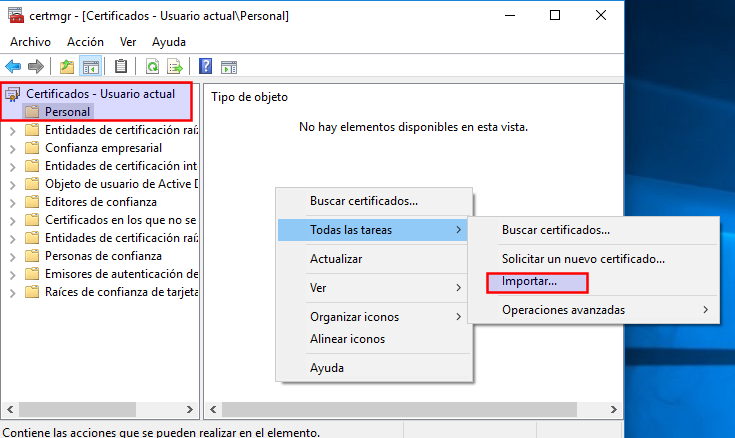

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

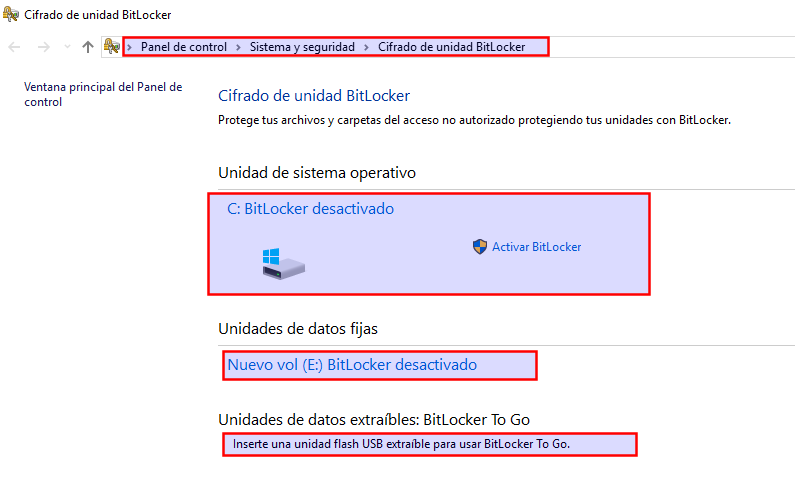

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

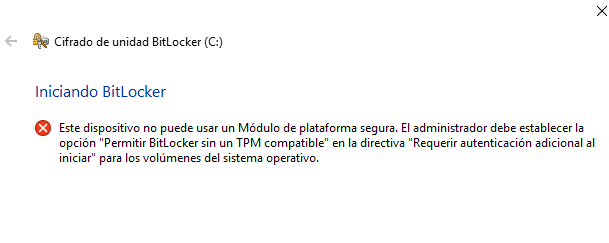

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Windows 7.

|

|

Autoría: Microsoft.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de WindowsWindows 7.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

|

Autoría: Xampp.

Licencia: Copyright cita.

Procedencia: Elaboración Propia, captura de

pantalla de Xampp.

|

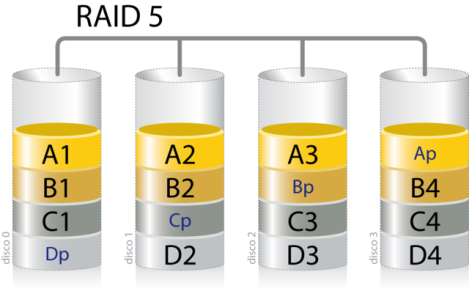

Ada después de investigar en la web las distintas alternativas para realizar copias de seguridad, cifrado y RAID, y compensar las ventajas que proporcionan, frente al gasto económico que representa, ha decidido llevar a cabo una serie de pasos para aumentar la seguridad del sistema.