Introducción a la Seguridad Informática.

Caso Práctico

Juan acaba de recibir una llamada. Era el responsable de recursos humanos de una empresa para ofrecerle un contrato durante un año como becario.

Su función, junto con la ayuda de otra persona de la empresa, que será su tutor durante la beca, es la de gestionar todo lo relacionado con seguridad en la empresa.

Juan está ilusionado con su nuevo trabajo, pero es consciente que la seguridad informática es un tema hasta ahora desconocido para él y a pesar de ser un contrato para una beca, este hecho le inquieta.

Dado que Juan es un chico previsor, ha decidido ponerse a investigar un poco sobre los conceptos básicos de seguridad informática. Quiere prepararse antes de tener la primera entrevista con su tutor. De esta forma, no será tan evidente que no tiene ni idea del tema.

Quiere, al menos, adquirir unas nociones para entender lo que le va a explicar.

A lo largo de esta unidad, daremos una serie de pinceladas a modo de introducción, sobre las diversas partes que abarca la seguridad informática.

Como sabes, el crecimiento de Internet en los últimos años ha convertido los ordenadores y las redes en algo a lo que cada vez se le da un uso más cotidiano. Precisamente, este aumento de ordenadores conectados entre si a través de Internet, supone también un incremento de peligrosidad ante ataques, propagación de virus y demás amenazas que pueden comprometer los sistemas de información.

A lo largo de esta unidad veremos los conceptos básicos de seguridad informática. Muchos de ellos te servirán como punto de partida para profundizar en unidades posteriores.

Además de comprender ciertos conceptos, esta unidad te ayudará a reflexionar sobre la necesidad de la seguridad en el ámbito informático y las consecuencias que puede acarrear el descuidar este aspecto.

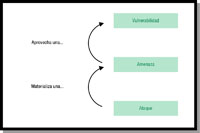

Condición del entorno que, dada una oportunidad, podría dar lugar a una violación de la seguridad.

Materialización de una amenaza que puede tener consecuencias negativas.

Programa informático que tiene por objetivo alterar el funcionamiento normal de la máquina infectada.

Citas para pensar

Gene Spafford, experto en seguridad: “El único sistema verdaderamente seguro, es aquél que se encuentra apagado, encerrado en una caja fuerte de titanio, enterrado en un bloque de hormigón, rodeado de gas nervioso y vigilado por guardias armados… y aún así tengo mis dudas.”

Debes conocer

En el siguiente enlace dispones de una presentación sobre los contenidos fundamentales que se tratarán a lo largo de todo el tema. Es interesante que veas esta presentación para hacerte una idea de lo que vas a aprender en la presente unidad:

Resumen de la unidad 1.

Materiales formativos de FP Online propiedad del Ministerio de Educación y Formación Profesional.

Aviso Legal