Seguridad en el Entorno Físico.

Caso Práctico

Juan e Iván están en una cafetería, es su tiempo de descanso, hablan animadamente. Juan pregunta:

¿Has visto el video sobre el nuevo centro de proceso de datos (CPD) de Google hecho con contenedores?

-¿Contenedores?

-Sí, sí, contenedores, Iván, los contendores dan modularidad al CPD, cada contenedor es un bloque de dos pasillos de armarios de comunicaciones, uno a cada lado.

-¿Y qué ventaja tiene que sean contenedores?

-Bueno, Iván, es más fácil todo, las necesidades de energía eléctrica del contenedor, la refrigeración instalada en cada contendor es la misma, el acceso al mismo. Al ser igual en todos parece que está cómo más organizado y más sencillo de controlar.

-Y, ¿pueden mover los contenedores?

-Sí, Iván, sí, tienen una grúa para moverlos.

-Entonces deben estar en una nave enorme, si cabe incluso una grúa de contendores.

-Sí, Iván, es bastante grande, tanto es así que el empleado o empleada que lo manipula usa un patinete para desplazarse.

-Oye, Juan, podíamos montar nosotros un CPD de esos en la empresa, en lugar de tener un armario de comunicaciones por departamento. Es más, el armario de informática siempre está abierto, dicen que así se refrigeran mejor los switches.

-Pues no es mala idea, Iván, si todo estuviera centralizado, tendríamos mejor control de servidores, accesos y demás, pero ¿dónde lo colocamos?

-No sé. Voy a llamar a Ignacio, a ver qué le parece la idea.

Capacidad de ejercer o dirigir una influencia sobre una situación dada o hecho. Es una acción tomada para hacer un hecho conforme a un plan.

Acrónimo de Centro de proceso de datos. Aquella ubicación donde se concentran todos los recursos necesarios para el procesamiento de la información de una organización. También se conoce como centro de cómputo en Iberoamérica, o centro de cálculo en España o por su equivalente en inglés data center.

Acrónimo de Centro de proceso de datos. Aquella ubicación donde se concentran todos los recursos necesarios para el procesamiento de la información de una organización. También se conoce como centro de cómputo en Iberoamérica, o centro de cálculo en España o por su equivalente en inglés data center.

Acrónimo de Centro de proceso de datos. Aquella ubicación donde se concentran todos los recursos necesarios para el procesamiento de la información de una organización. También se conoce como centro de cómputo en Iberoamérica, o centro de cálculo en España o por su equivalente en inglés data center.

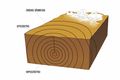

Cuando oigas entorno físico piensa que se están refiriendo a los espacios donde se encuentran los equipos informáticos y los espacios circundantes a ellos, puertas, cerraduras, ventanas,…. La presencia de mecanismos de seguridad en el entorno físico de un sistema de información constituye una garantía para los datos, pero al mismo tiempo pueden constituir un problema si no están bien instalados, configurados o mantenidos.

Un sitio oficial, un instituto o una empresa, son buenos ejemplos de edificios que albergan equipos informáticos. Cualquier edificio cuenta con unas determinadas instalaciones iniciales, por ejemplo, el cableado eléctrico. Conocer cuáles son esas instalaciones con las que el edificio cuenta y verificar que cumplen las normas de seguridad, es el primer paso para minimizar los riesgos que acechan al hardware de la empresa, el instituto, etc.

Si todos los servidores están en un único lugar, entonces, ése será el lugar que hay que defender y proteger. Te diré que el entorno físico donde se encuentran los equipos informáticos como servidores y armarios de comunicación se suele llamar centro de proceso de datos (CPD) o datacenter.

Puede ser tan pequeño como un armario de comunicaciones o tan grande como la empresa decida. ¿Te imaginas cómo es de grande el CPD de Google? Las medidas de seguridad tendrán que ser acordes con el tamaño del CPD. Si sólo tienes un armario de comunicaciones, pues con saber quién tiene la llave solucionado. Ahora bien, si es todo un edificio, entonces, tendremos que vigilar, quién entra y sale, cuándo lo hace, qué zonas puede visitar…

En esta unidad estudiarás desde las medidas más conocidas contra incendios, hasta los sistemas de control de acceso más complejos.

Capacidad de ejercer o dirigir una influencia sobre una situación dada o hecho. Es una acción tomada para hacer un hecho conforme a un plan.

Acrónimo de Centro de proceso de datos. Aquella ubicación donde se concentran todos los recursos necesarios para el procesamiento de la información de una organización. También se conoce como centro de cómputo en Iberoamérica, o centro de cálculo en España o por su equivalente en inglés data center.

Acrónimo de Centro de proceso de datos. Aquella ubicación donde se concentran todos los recursos necesarios para el procesamiento de la información de una organización. También se conoce como centro de cómputo en Iberoamérica, o centro de cálculo en España o por su equivalente en inglés data center.

Acrónimo de Centro de proceso de datos. Aquella ubicación donde se concentran todos los recursos necesarios para el procesamiento de la información de una organización. También se conoce como centro de cómputo en Iberoamérica, o centro de cálculo en España o por su equivalente en inglés data center.

Forma en que realiza un procedimiento o proceso.

Reflexiona

Autoevaluación

Retroalimentación

Verdadero

Es VERDAD, que al lugar físico donde se centraliza el almacenamiento de los equipos físicos y servidores se llama DATACENTER y se utiliza este término anglosajón ampliamente pues parece más idóneo que su equivalente en castellano: Centro de datos.

Materiales formativos de FP Online propiedad del Ministerio de Educación y Formación Profesional.

Aviso Legal

_SEGURIDAD_INFORMATICA_(SEGI)_SMR_SEGI02_SMR_SEGI02_Unif_Recursos_SEGI02_CONT_R08_central_de_alarma_detectora_de_robos_e_incendios.jpg)

_SEGURIDAD_INFORMATICA_(SEGI)_SMR_SEGI02_SMR_SEGI02_Unif_Recursos_SEGI02_CONT_R09_detecci_C3_B0_C2_A6n_de_intrusos_por_infrarrojos.jpg)

_SEGURIDAD_INFORMATICA_(SEGI)_SMR_SEGI02_SMR_SEGI02_Unif_Recursos_SEGI02_CONT_R10_detector_vibratorio_para_rotura_de_cristales.jpg)