Seguridad en el Hardware. Almacenamiento y Recuperación de los Datos.

Caso Práctico

Ha llegado la hora de abordar una serie de problemas que Juan no se había encontrado hasta el momento. Dichos problemas, están estrechamente relacionados con la seguridad del hardware y almacenamiento de la información.

En la empresa de Juan, existen una serie de dispositivos hardware que son susceptibles de fallo, como discos duros, fuentes de alimentación, lápices de memoria, etc. Por ejemplo, hace poco tiempo, una sobrecarga eléctrica, hizo que se quemase la fuente de alimentación de un ordenador. En este caso, lo peor no ha sido el costo de la reparación, sino que cuando el ordenador dejó de funcionar los datos con los que estaba trabajando no habían sido guardados y se perdieron.

Como responsables de seguridad en la empresa, Juan e Ignacio deben poner las medidas adecuadas para que un fallo en estos dispositivos no ocasione la pérdida de datos irreversible.

Además, Juan sabe que su empresa tiene una serie de servicios, como una aplicación de comercio electrónico alojada en un servidor de la propia empresa, que deben estar disponibles 24 horas al día. Cada minuto que no esté disponible el servicio, puede traducirse en pérdidas económicas, sin contar con la mala imagen que la empresa está dando cuando ofrece un servicio que no está disponible.

Para garantizar dicha disponibilidad es importante tener en cuenta varios aspectos de seguridad, entre ellos, que la integridad física de los equipos se mantenga previniendo los posibles fallos mediante mecanismos activos.

Además, el equipo del departamento de administración, ha hecho una estimación económica de las pérdidas en caso de pérdida de datos críticos. Dicha cifra es tan elevada que podría poner en peligro la continuidad de la empresa.

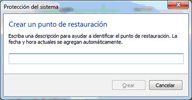

Teniendo en cuenta la importancia de salvaguardar la información, Juan e Ignacio también deberán poner en práctica una serie de elementos pasivos que permitan recuperar la información en caso de desastre.

Como sabes, cuando se habla se seguridad, lo primero que se tiende a pensar es en medidas de seguridad lógica y activa, como por ejemplo, un antivirus. Este tipo de medidas, servirán para prevenir gran parte de los problemas relacionados con el software. Además, es necesario incorporar medidas tanto activas como pasivas que protejan físicamente el hardware ya que, de nada servirá proteger el software si el hardware que lo almacena falla o es destruido.

El objetivo de esas medidas será darnos la posibilidad de restaurar el sistema al estado previo a producirse el problema (incendio, por ejemplo).

Materiales formativos de FP Online propiedad del Ministerio de Educación y Formación Profesional.

Aviso Legal