Sistemas de Identificación. Criptografía.

Caso Práctico

Uno de los principales fines de la seguridad informática es proteger la información. Proteger la información, entre otras cosas, implica que los usuarios y usuarias de una empresa puedan confiar en la misma y que la información sea accesible solo por el personal autorizado.

Precisamente algunos de los problemas a los que se tiene que enfrentar la empresa de Juan en esta ocasión, están muy estrechamente relacionados con la confiabilidad y confidencialidad.

Actualmente, el phishing, es uno de los delitos informáticos más utilizados por los estafadores en la red. Este hecho, entre otros, afecta al departamento de comercio electrónico de la empresa de Juan. Después de realizar algunos estudios con encuestas, los encargados del estudio han llegado a la conclusión de que la empresa está perdiendo un sector importante de su clientela potencial, porque no confían en realizar los trámites de compra a través de la web.

Estando en una sesión de trabajo en la que se analiza este hecho, el ponente determina:

-Estamos ante un problema de confiabilidad.

-Esto se traduce en cuantiosas pérdidas económicas -Intervino rápidamente el director-.

-Por otra parte, se deduce que existen algunos problemas relacionados con la confidencialidad de la información. Existen muchos datos estrictamente confidenciales a los que solo pueden tener acceso determinadas personas. Por ejemplo, en la empresa se está elaborando un nuevo plan de marketing y una reestructuración económica –Puntualizó el jefe del departamento de marketing-. Ignacio sabrá más que yo sobre el tema, pero creo que se debería proteger esta información cuando viaja por la red.

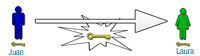

-Es cierto, mucha información al respecto, viaja continuamente por la red. En caso de ser interceptada y de llegar a mano de quien no debería, como por ejemplo alguna empresa de la competencia, podría suponer echar por tierra meses de trabajo –advierte Ignacio-, sin contar con los efectos económicos que implicaría. Existen programas que rastrean el tráfico en la red, por tanto no sería algo descabellado.

-Además de todo ello, que no es poco, la ley exige que determinados datos de los clientes se almacenen de forma ilegible para incrementar el nivel de seguridad y asegurar que nadie pueda tener acceso a información –Intervino Juan, que cada vez se encuentra en una posición más activa en la empresa-.

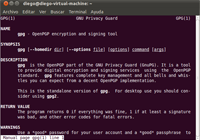

La respuesta a muchos de estos problemas está en el cifrado de la información.

Delito informático que consiste en suplantar la identidad de sitios Web para recabar datos como nombres de usuario y contraseñas.

Reflexiona

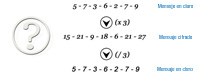

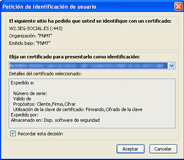

Como sabes, existen programas que pueden rastrear el tráfico en la red. Cuando entramos en un sitio Web con nuestro usuario y contraseña, esos datos suelen viajar por la red hasta el servidor para comprobar que el usuario está dado de alta y que la contraseña es correcta. ¿Te imaginas qué podría pasar si cuando introducimos nuestro usuario y contraseña en un sitio se envía al servidor "en claro" (sin cifrar)?

Debes conocer

Ésta es una presentación sobre los contenidos fundamentales que se tratarán a lo largo de todo el tema. Es interesante que veas esta presentación para hacerte una idea de lo que vas a aprender en la presente unidad:

Materiales formativos de FP Online propiedad del Ministerio de Educación y Formación Profesional.

Aviso Legal