Amenazas y Seguridad del Software.

Caso Práctico

Juan acaba de recibir un correo y al abrirlo ha visto que su ordenador no cesa de enviar datos a internet, tanto que casi no puede navegar.

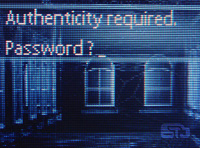

Supuestamente era un mensaje de la red social Facebook, donde le indicaban que alguien había escrito en su muro. Desde el mismo correo entró en una página web que aparentemente era igual que Facebook, e introdujo su usuario y contraseña. Pero, no entró realmente ya que le daba problemas. Dejó de intentarlo pero desde entonces nada parece ir bien, incluso han mandado mensajes a sus amigos de Facebook ofreciéndoles trabajo, supuestamente el mensaje venía desde su muro...

Juan le comenta este problema a su amigo Iván.

- Hombre, ¿no comprobaste la dirección URL? –le dice Iván.

- Pues no, no se me ocurrió, todo parecía tan normal…Voy a mirar en el historial, a ver dónde me conecté.

-¿Lo has encontrado ya? ¿En qué página diste tu usuario y contraseña de Facebook? –pregunta Iván.

- En "www.facebobk.com", fíjate sólo es una "b" en lugar de una "o" –aprecia Juan.

- Sí, está bien pensado, para engañar, claro.

- ¿Crees que te llevará mucho arreglarlo? –pegunta Juan.

- Pues, no lo sé, estoy un poco mosqueado porque al mismo tiempo he recibido un e-mail del equipo de Gmail que dice que han detectado un correo que venía a mi dirección de la empresa de transportes NHLtranservis, desde la dirección de correo support.s.nr4575@dhl.com, que contenía virus en un fichero adjunto y que no lo han dejado pasar. El caso es que yo no espero ningún envío de ninguna empresa.

- ¿No tendrás la misma contraseña en el Facebook que en la cuenta de correo? –pegunta Juan.

- Sí, es la misma, con lo que me cuesta recordar una, no voy a poner dos distintas –se excusa Iván.

- Pues entonces te han capturado también el correo –concluye Juan.

- Ya, algo así debe pasar, por cierto ¿para qué me llamabas? –recuerda Iván.

- Nada, déjalo, ya te lo cuento otro rato, veo que estás liado.

Se despiden.

- Vale. Hasta luego Iván.

- Hasta luego Juan.

Para saber más

En el siguiente enlace dispones de un artículo publicado en "El Mundo" en el cuál la CNMV advierte de un ataque en el cuál se suplanta su dominio y su imagen.

Debes conocer

La siguiente presentación trata sobre los contenidos fundamentales que se tratarán a lo largo de todo el tema. Es interesante que veas esta presentación para hacerte una idea de lo que vas a aprender en la presente unidad

Materiales formativos de FP Online propiedad del Ministerio de Educación y Formación Profesional.

Aviso Legal