Redes Seguras.

Caso Práctico

A Juan le han encargado la difícil labor de encontrar por qué la red de la empresa ha disminuido su velocidad sin ninguna causa aparente, lo que antes se descargaba en un abrir y cerrar de ojos, resulta que ahora tarda unos minutos. Juan está preocupado y lleva todo el fin de semana pensando en la solución al problema, llama a Iván para que le solvente algunos problemas.

-Si lo que queremos es saber qué está pasando en la red de nuestra empresa lo mejor será analizar el tráfico de la red. Así podremos saber qué está pasando –sugirió Iván.

-Ya, no es mala idea, pero si analizamos todo el tráfico va a suponer un trabajo de al menos ocho horas diarias para una persona. ¿Has visto la cantidad de tramas que se capturan en cinco minutos? –observó Juan.

-Bueno, yo no estaba pensando en una persona, -dijo Iván- sino en algún programa especializado que hiciera esa labor por nosotros.

-¡Ah!, ya te entiendo, sería como un guardia de seguridad paseándose por la empresa observando aquí y allá, pero por la red de la empresa –supuso Juan.

-Sí, eso es, esa es la idea.

-Bueno, pero a lo mejor con que el guardia de seguridad esté en la puerta sería suficiente –valoró Juan.

-Ya, ya, igual sí, si controlas todo el tráfico que entra, entonces estás seguro de lo que hay dentro.

-Bueno, igual una combinación de las dos, -propuso Juan- controlar qué tráfico entra en la empresa y después comprobar que en el interior toda la actividad sea "bien intencionada".

-La actividad de quién ¿de las personas? –preguntó Iván.

-Bueno, yo estaba pensando en software "malintencionado" actuando en algún ordenador. –respondió Juan.

Para saber más

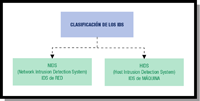

En el siguiente enlace dispones de un artículo de RedIRIS sobre qué son los IDS (en inglés, Intrusion Detect System, sistema detector de intrusos) y sus características principales, así como las utilidades de los mismos.

Debes conocer

Presentación sobre los contenidos fundamentales que se tratarán a lo largo de todo el tema. Es interesante que veas esta presentación para que te familiarices con los IDS

Materiales formativos de FP Online propiedad del Ministerio de Educación y Formación Profesional.

Aviso Legal