4. Instalación y configuración de software específico.

Caso práctico

Tras presentarse a un concurso público, a Telecomsa le ha sido adjudicada la instalación un CCTV en un parking público de cuatro plantas y con acceso por varias vías. Se trata de una instalación bastante compleja que requerirá la instalación de un software específico para su gestión, con el fin de poder sacar el máximo rendimiento a los equipos instalados. Una vez finalizada la instalación de hardware y software y antes de la inauguración del parking, Isidro será el encargado de llevar a cabo las pruebas de funcionamiento junto con el futuro jefe de seguridad, con el fin de comprobar que todo marcha correctamente y explicar su funcionamiento para obtener un óptimo aprovechamiento del CCTV.

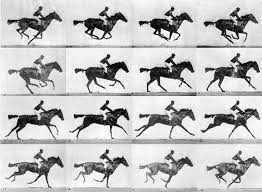

En el tema anterior vimos los equipos que pueden componer un CCTV, ¿recuerdas cuáles eran? Efectivamente, cámaras, quads y multiplexores entre otros y las posibilidades que estos ofrecen. En instalaciones muy simples y poco exigentes a veces puede sernos suficiente con contar con estos equipos, pero piensa en instalaciones que requieran un cierto número de cámaras operativas muchas horas al día. Es lógico pensar que los medios estudiados no serían suficientes. No tienes más que pensar en lo complicado que puede resultar el estar observando varias cámaras simultáneamente durante periodos considerables de tiempo. La cantidad de recursos humanos que serían necesarios para observar continuadamente las imágenes captadas por varias cámaras y los problemas que esto acarrearía.

Para solventar este problema y lograr que un sistema de CCTV sea realmente operativo hacen falta una serie de programas informáticos o softwares que van a ayudarnos en esta importante misión. A lo largo de esta unidad vamos a estudiar en que consisten estos programas cuales son las funciones principales y como se gestionan.

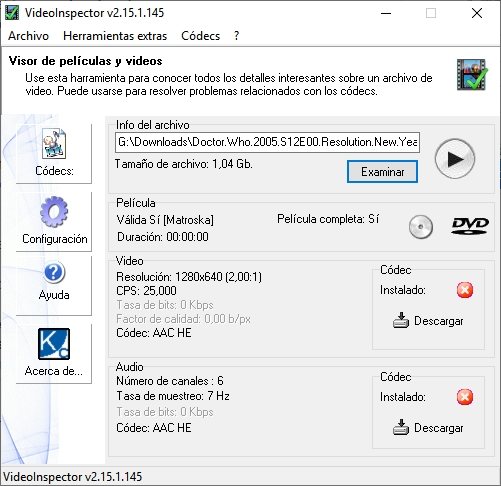

Es fácil adivinar que existe una gran variedad de programas que cumplen con este cometido y que dependiendo de las características propias de los equipos y del sistema operativo empleado en los ordenadores sobre los que se van a instalar, tendremos utilizar aquella versión que resulte más apropiada para esa instalación.

Algunos de estos programas se distribuyen con licencia freeware, aunque muchos de los programas que cuentan con más prestaciones son propietarios o de pago. La mayoría de los fabricantes de equipos desarrollan su software propio totalmente adaptado para sus equipos y en varias versiones según el sistema operativo empleado del que periódicamente producen nuevas versiones.

Define un tipo de software que se distribuye sin costo, disponible para su uso y por tiempo ilimitado. Suele incluir una licencia de uso, que permite su redistribución pero con algunas restricciones, como no modificar la aplicación en sí, ni venderla.

Citas para pensar

“El hombre no sabe de lo que es capaz hasta que lo intenta”.

Charles Dickens

Autoevaluación

GSM al igual que GPRS son tecnologías que permiten la comunicación de dispositivos vía ondas electromagnéticas. Hay cámaras que están acopladas a sistemas de comunicación tipo

GSM al igual que GPRS son tecnologías que permiten la comunicación de dispositivos vía ondas electromagnéticas. Hay cámaras que están acopladas a sistemas de comunicación tipo  Sin embargo, el 5G se ha convertido en un

Sin embargo, el 5G se ha convertido en un

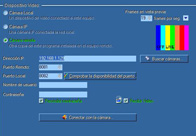

Paso seguido, seleccionaremos los

Paso seguido, seleccionaremos los