A continuación vamos a ver los elementos que comportan un sistema de acceso mediante portero automático típico de cualquier bloque de viviendas.

Fuente de alimentación.

Estos sistemas, salvo algunos dispositivos como vídeo porteros que requieran de una alimentación adicional de 18 v c.c, funcionan a una tensión de 12v c.a y para ello se emplean unas fuentes de alimentación que transforman los 230v de tensión de red mediante un transformador. Estas fuentes vienen preparadas para ser instaladas sobre carril DIN de manera que puedan integrarse dentro de la caja del cuadro que suministra la electricidad al sistema. Debe de tenerse muy en cuenta la intensidad máxima que son capaces de soportar estas fuentes de manera que la suma de los consumos de los elementos conectados no la supere.

Placa de calle.

Va instalada en el exterior, normalmente en una caja empotrada y no hace falta ningún tipo de identificación ni control previo para acceder hasta ella por lo que es susceptible de sufrir ataques vandálicos.

Está formada por tantos pulsadores como número de vecinos haya, salvo en los casos en los que se instala un teclado numérico en el que se marca un código asignado a cada vivienda que estará indicado en un panel adjunto seguido de la tecla de llamada, iluminación, micrófono y altavoz.

Telefonillos.

Van instalados en el interior de las viviendas y producen una señal sonora cuándo se pulsa la tecla asignada en la placa de calle o se marca el código asociado. Funcionan como un teléfono normal que permite comunicación duplex con la placa de calle durante un tiempo establecido para no mantener la línea ocupada más tiempo del necesario, especialmente cuando existen varios accesos al bloque. También dispone de un mecanismo, normalmente un pulsador, destinado a controlar la apertura remota de la cerradura situada en la puerta junto a la placa de calle y que permite el acceso al interior del inmueble.

Cerrojo electrónico.

Se instala en la puerta que sirve de acceso al inmueble y puede realizarse su apertura remotamente. Para ello se alimenta el dispositivo electromagnético del que dispone con alimentación de 12ca desde la placa y este actúa liberando el bloqueo del cerrojo de la puerta.

En algunas instalaciones se instala también como accesorio un pulsador en el interior del bloque con el fin de que las personas que deseen salir puedan desbloquear la puerta. Este pulsador debe estar lo más retirado posible del campo de visión desde el exterior, y desde luego fuera de cualquier posible alcance, incluido el empleo de pértigas o alargadores.

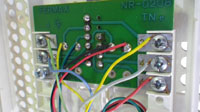

Cable.

Para la alimentación y envío de señales se emplea un cable de varios hilos flexibles diferenciados por colores y, en algunos casos, con dos conductores de mayor sección que el resto destinados a ser empleados para la alimentación.

Para el envío de las señales de video se emplea cable coaxial de 75 ohmios, como el empleado para transmitir señales de televisión convencional.

Configuración.

La variedad de equipos existentes en el mercado y las combinaciones de estos hace imposible mostrarlas todas.

La configuración más básica consiste en una placa de calle, un telefonillo en el interior, una fuente de alimentación, un abre puertas y un pulsador para abrir desde el interior.

Esta configuración puede ampliarse añadiendo más telefonillos, otras placas de calle en el caso de disponer de dos o más accesos y sistema de video.

Las marcas comerciales venden los llamados kits, muy adecuados para instalaciones pequeñas que traen todo lo necesario, excepto el cable, para realizar instalación de uno o pocos usuarios. Por el contrario, para instalaciones de bloques de viviendas medianos o grandes, encontramos con que la mayoría de los equipos de las casas fabricantes son sistemas modulares, es decir, podemos combinarlos para adaptarlos a lo que mejor se adecue a nuestras necesidades.

Aparato eléctrico para convertir la corriente alterna de alta tensión y débil intensidad en otra de baja tensión y gran intensidad, o viceversa.

Sistema que es capaz de mantener una comunicación bidireccional, enviando y recibiendo mensajes de forma simultánea. La capacidad de transmitir en modo dúplex está condicionado por varios niveles: Medio físico (capaz de transmitir en ambos sentidos), Sistema de transmisión (capaz de enviar y recibir a la vez) y Protocolo o norma de comunicación empleado por los equipos terminales.

De forma distante en el espacio o el tiempo.

Cable utilizado para transportar señales eléctricas de alta frecuencia que posee dos conductores concéntricos, uno central, llamado vivo, encargado de llevar la información, y uno exterior, llamado malla o blindaje, que sirve como referencia de tierra y retorno de las corrientes. Entre ambos se encuentra una capa aislante llamada dieléctrico.

(Símbolo Ω) es la unidad derivada de resistencia eléctrica en el Sistema Internacional de Unidades. Su nombre se deriva del apellido del físico alemán Georg Simon Ohm, autor de la Ley de Ohm. Se define como la resistencia eléctrica que existe entre dos puntos de un conductor, cuando una diferencia de potencial constante de 1 voltio aplicada entre estos dos puntos, produce en dicho conductor, una corriente de intensidad de 1 amperio (cuando no haya fuerza electromotriz en el conductor).