| Enunciado. |

|---|

|

En la empresa para la que trabajas, se va a llevar a cabo un intercambio de mensajes entre departamentos. Para ello, se utilizará la herramienta GPG de forma que se asegure la confidencialidad de la información. Realiza las siguientes operaciones con la herramientas y guarda en un fichero comprimido los ficheros resultado nombrándolos de la siguiente manera [Nombre][Inicial1][Inicial2]_[Número ejercicio] (Ejemplo JuanMG_1, sería el nombre del fichero del ejercicio 1 de Juan Martinez García, añadiendo la extensión que le corresponda). 1. Se acaba de hacer un proceso de selección de personal. Después de pasar por una serie de pruebas y entrevistas efectuadas por recursos humanos, solamente han quedado dos candidatos. Será decisión tuya escoger el candidato que va a obtener el puesto en base a una serie de requisitos. Una vez tomada la decisión, debes comunicárselo al todos los departamentos de la empresa. A pesar de no ser un dato estrictamente confidencial, conviene tener una mínima discreción, con lo cual el mensaje irá cifrado con clave simétrica y destinado a todos los departamentos. Crea un documento de texto el nombre del candidato o candidata seleccionada y cífralo con clave simétrica. Utiliza como frase de paso "smrsi". Para cifrar el documento debemos utilizar el comando: gpg –c Documento

Para comprobar el ejercicio debemos descifrar el documento con el comando: gpg –d Documento 2. La clave simétrica anterior ha sido compartida con todos los departamentos de forma segura. El fichero que se te proporciona, contiene la frase de paso de uno de los departamentos cifrado simétricamente. Descifra el fichero y escribe su contenido. La frase de paso vuelve a ser "smrsi". Comando utilizado: gpg –d Documento

Contenido del archivo: “El que mucho abarca, poco aprieta.” 3. Para posteriores operaciones, debes generar un par de claves. Exporta tu clave pública y adjunta dicho fichero (el que contiene la clave pública) junto a los ficheros-solución de los demás ejercicios. Comandos utilizados: gpg --gen-key gpg –-output ficheroClave.gpg –-export Usuario

Para comprobar el ejercicio debemos importar la clave pública y comprobar que pertenece al alumno o alumna correspondiente. Para importarla, utilizamos el siguiente comando: gpg –-import ficheroClave.gpg 4. En este caso, debes importar la clave pública que se te proporciona a tu anillo de claves ya que es posible que posteriormente la necesites para enviar mensajes confidenciales al dueño de dicha clave. ¿De quién es dicha clave? Comando utilizado: gpg –-import clavePublica.gpg Se puede comprobar posteriormente con el comando: gpg -k

Usuario de la clave: Jose Garcia (Departamento de marketing) 5. En este caso, debes compartir un documento con imágenes corporativas y prototipos de un portal Web, con un departamento en concreto. Es muy importante que el receptor o receptora se asegure de la autenticidad del mensaje, ya que a menudo llegan correos masivos con imágenes muy parecidas a las que se envían en el caso descrito y podría dar lugar a un grave error. Crea un documento del procesador de texto en Open Office (.odt) con una imagen. Firma dicho documento para asegurar su autenticidad de forma que obtengas un fichero con extensión .gpg. Comando utilizado: gpg –-sign Documento

Para comprobar el fichero ejecutamos la siguiente instrucción: gpg Documento De esta forma restauramos el fichero original y podemos abrirlo de forma normal para ver su contenido. 6. A continuación debes descargar un documento firmado con extensión gpg. Descífralo y comprueba su firma electrónica. Explica qué contenido tiene el fichero y por quién ha sido firmado. Comando utilizado: gpg Documento.odt.gpg

Contiene la elección del prototipo cuyo código es #R208 y la combinación de colores que corresponde a un azul/turquesa/gris. Ha sido firmado por “Jose Garcia”. 7. En este caso, se va a utilizar el programa MD5 para comprobar la integridad de algunos ficheros. Debes hacer una pequeña labor de investigación, para comprobar realmente que los algoritmos que utiliza dicho programa son fiables. Descarga el programa WinMD5 del siguiente enlace: Dicho programa calcula la función hash de un fichero. a) Compara las funciones resumen de varios documentos de texto similares. ¿Se parecen sus funciones? Copia los resultados de las pruebas que hagas y explica tus conclusiones en base a dichos resultados. Resultados: 25f9e794323b453885f5181f1b624d0b PruebaMD5_1.txt 25d55ad283aa400af464c76d713c07ad PruebaMD5_2.txt fcea920f7412b5da7be0cf42b8c93759 PruebaMD5_3.txt

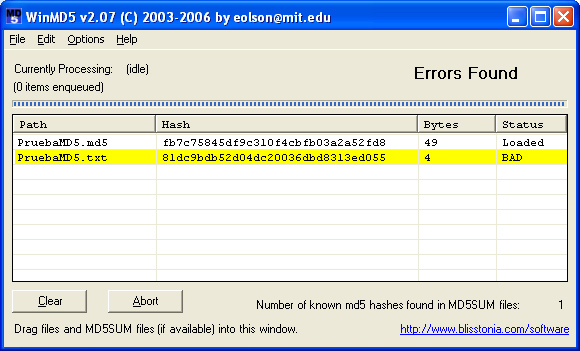

Conclusión: Los 3 ficheros anteriores, son documentos de texto. Ninguno de ellos es igual a otro, pero sí son muy similares. Se puede comprobar que aún así sus funciones resumen difieren bastante. b) Carga un fichero de texto en el programa. Dicho fichero será el que utilizaremos para obtener su función resumen. Selecciona el fichero y ejecuta la opción File > Save MD5 File, para guardar la función MD5. Resetea los ficheros abierto con el botón "Clear". Lo siguiente será, abrir el fichero de texto y modificarlo. Una vez modificado guárdalo y vuelve a cargarlo en el programa. Carga también la función MD5 que habías guardado antes para que lo compruebe. ¿Cómo reacciona el programa? ¿Por qué? Realiza una captura de pantalla del programa.

|

| Criterios de puntuación. Total 10 puntos. |

|

La puntuación de cada ejercicio es la siguiente: Ejercicios1 a 6→ 1,25 puntos cada uno y ejercicio 7 → 2,5 puntos. |

| Recursos necesarios para realizar la Tarea. |

|

Un ordenador con conexión a Internet y sistema operativo Ubuntu o en su defecto una máquina virtual del mismo, el software cuyo enlace de descarga gratuita se proporciona en el ejercicio y los contenidos de la unidad. |

| Consejos y recomendaciones. |

| Ten cuidado con las rutas de los ficheros al realizar los ejercicios de GPG, es frecuente cometer error por esta razón. Comprueba que no se te haya olvidado incluir ningún fichero antes de entregar el ejercicio. |

| Indicaciones de entrega. |

|

Una vez realizada la tarea elaborarás un único documento donde figuren las respuestas correspondientes. El envío se realizará a través de la plataforma de la forma establecida para ello, y el archivo se nombrará siguiendo las siguientes pautas: apellido1_apellido2_nombre_SIGxx_Tarea

Asegúrate que el nombre no contenga la letra ñ, tildes ni caracteres especiales extraños. Así por ejemplo la alumna Begoña Sánchez Mañas para la cuarta unidad del MP de SEGI, debería nombrar esta tarea como... sanchez_manas_begona_SEGI04_Tarea

|