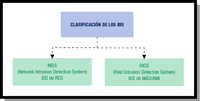

Cuando trates de clasificar un IDS tendrás antes de nada escoger un criterio, pues si lo haces en función de qué sistemas vigilan, podrían ser IDS de RED o de HOST, pero si lo haces en función de qué técnicas emplean, es decir, de cómo vigilan podrán ser detectores de ANOMALÍAS ó detectores de USO INDEBIDO.

IDS de red.

Un IDS de red monitoriza los paquetes que circulan por nuestra red en busca de elementos que denoten un ataque contra alguno de los sistemas ubicados en ella. El IDS puede situarse en cualquiera de los HOSTs o en un elemento que analice todo el tráfico. A estos elementos se les suele llamar "sensores".

IDS de HOST.

Si tienes sólo un dominio de colisión habrás instalado un IDS de red, pero si tienes solamente un ordenador sensible, por ejemplo el servidor, será un IDS de HOST el que debes instalar en esa máquina para que proteja ese sitio informático. En este caso la forma de actuar del IDS de HOST es muy parecida a la de un antivirus residente, pues el IDS trabaja en la "sombra" y de forma silenciosa buscando patrones que puedan denotar un intento de intrusión y te alerta cuando detecta un intento de intrusión. Cuando esto ocurre tú irás arbitrando las medidas oportunas en cada uno de los casos, y la próxima vez que ocurra, el IDS de HOST tomará las medidas oportunas en cada caso ya estudiado. Algunas de estas medidas ya son conocidas por el propio IDS de HOST.

La segunda gran clasificación de los IDS se realiza en función de cómo actúan estos sistemas. Actualmente existen dos grandes técnicas de detección de intrusos: las que detectan anomalías y las que detectan usos indebidos.

- Detección de anomalías.

Estos sistemas clasifican como anomalía cualquier intento de intrusión en nuestro sistema, por lo que lo importante es establecer cuál es el comportamiento habitual del sistema para detectar patrones que estadísticamente se desvíen del patrón. Cuando el comportamiento se desvíe de la media de una forma excesiva podremos afirmar que hay una intrusión.

Lo difícil es que diseñes un buen patrón de comportamiento, pues la complejidad suele ser alta. Y una vez establecido, buscar qué desviación se considera un ataque y cuál no. El objetivo que tienes que buscar es no obtener muchos falsos positivos, pero que no se pasen por alto los ataque. No es una tarea fácil.

- Detección de usos indebidos.

El funcionamiento de los IDS de detección de usos indebidos presupone que podemos establecer patrones para los diferentes ataques conocidos y alguna de sus variaciones. Mientras que la detección de anomalías conoce lo normal y detecta lo inusual, en este caso se comparan los comportamientos de todos los ataques conocidos con lo que está ocurriendo. En este caso debes de tener la base de datos siempre actualizada y aún así, si un ataque es totalmente nuevo, no podrá detectarlo hasta que no se incorpore a la base de datos.

Es un segmento del cableado de la red que comparte las mismas colisiones. Cada vez que se produzca una colisión dentro de un mismo dominio de colisión, afectará a todos los ordenadores conectados a ese segmento pero no a los ordenadores pertenecientes a otros dominios de colisión.

(Inglés: Intrusion Detection System o IDS). Sistema que detecta manipulaciones no deseadas en el sistema, especialmente a través de internet. Las manipulaciones pueden ser ataques de hackers malintencionados.