Antes de entrar en detalle con las arquitecturas de cortafuegos, se van a describir tres elementos básicos que intervienen en ella:

- Router. Equipo que permite o deniega las comunicaciones entre dos o más redes. Al ser el intermediario entre varias redes debe estar especialmente protegido, con el enrutamiento, ya que puede ser objeto de un ataque.

- Red interna. Es la red interna de la empresa y, por lo tanto, es donde se encuentran los equipos y servidores internos. Dependiendo del nivel de seguridad que necesite la red interna se puede dividir en varias redes para permitir o denegar el tráfico de una red a otra.

- Zona neutra (o red perimetral). Red añadida entre dos redes para proporcionar mayor protección a una de ellas. En esta red suelen estar ubicados los servidores de la empresa. Su principal objetivo es que ante una posible intrusión en unos de los servidores, se aísle la intrusión y no se permita el acceso a la red interna de la empresa.

A continuación se muestran varios esquemas, comenzando por los más simples.

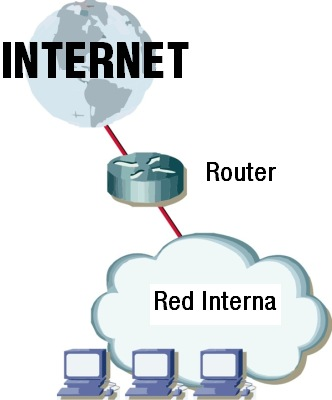

Esquema de red básico.

Es la configuración más simple y consiste en el empleo de un router para comunicar la red interna de la empresa con Internet. Como el router es el encargado de comunicar ambas redes es ideal para permitir o denegar el tráfico.

Esta arquitectura es la usual en los domicilios y en pequeñas empresas.

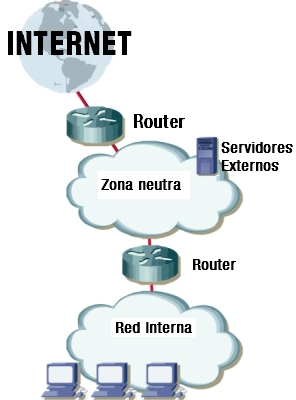

Esquema de red con una zona neutra

En el anterior esquema, si se desea tener un servidor que ofrezca servicios a Internet hay que ubicarlo en la red interna. Es peligroso poner el servidor en la red interna ya que el router permite el tráfico al servidor y, en el caso de que se produzca un fallo de seguridad el atacante tiene acceso completo a la red interna. Para solucionar este problema se añade una nueva red a la empresa que se denomina zona neutra o zona desmilitarizada.

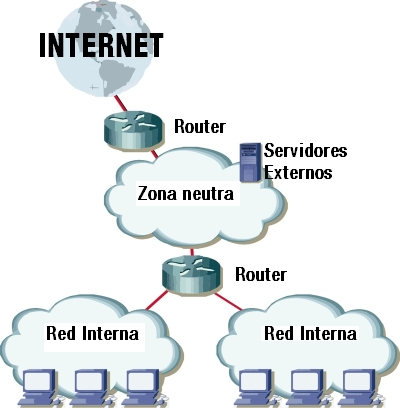

Esta arquitectura utiliza dos routers que permiten crear un perímetro de seguridad (red perimetral o zona neutra), en la que se pueden ubicar los servidores accesibles desde el exterior, protegiendo así a la red local de los atacantes externos.

En la imagen se muestra un esquema de red con una zona neutra y una red interna utilizando dos routers.

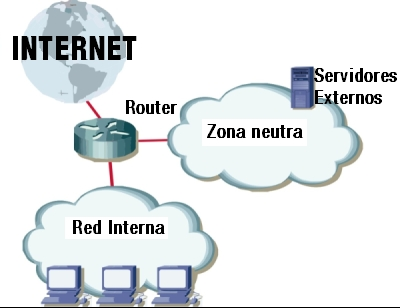

Se pueden realizar otras configuraciones con zona neutra. Se puede crear una zona neutra utilizando un único router con tres interfaces (que una tres redes, tiene que ser un router profesional, no valen los routers de los operadores telefónicos que solo unen dos redes)

Estos esquemas permiten distintas modificaciones. Por ejemplo en la imagen se muestra un esquema donde hay 2 routers con zona neutra y varias redes internas. En este caso se incrementa la seguridad entre las propias redes internas de la empresa.