Tablas de enrutamiento

A la hora de escribir la tabla de enrutamiento, se utilizan los siguientes elementos:

- Interfaz: interfaz de red por donde se recibe la información.

- Origen / Destino: origen y destino del mensaje. Normalmente el origen y el destino de un mensaje es una dirección IP o conjunto de direcciones IP.

- Puerto: permitir o denegar el acceso a los puertos permite el tráfico de un servicio o lo deniega. Por ejemplo si tenemos un servidor web de nuestra empresas, tendremos que permitir el tráfico de entrada al puerto 80.

- Acción: especifica la acción que debe realizar el router. Un router puede realizar las siguientes acciones:

- Aceptar: dejar pasar la información.

- Denegar: no deja pasar la información.

- Reenviar: envía el paquete a una determinada dirección IP.

A la hora de indicar la dirección de origen o la dirección de destino es importante utilizar la máscara de red para indicar un mayor o menor número de ordenadores. En la tabla siguiente, se muestran ejemplos.

|

Ejemplo |

Comentario |

|---|---|

|

192.165.2.23/32 |

Representa a un único ordenador |

|

192.165.2.0./24 |

Representa a todas las direcciones IP del tipo 192.165.2.X |

|

192.165.0.0/16 |

Representa a todas las direcciones IP del tipo 192.165.X.X |

|

192.0.0.0/8 |

Representa a todas las direcciones IP del tipo 192.X.X.X |

|

0.0.0.0/0 |

Representa a todas las direcciones IP del tipo X.X.X.X |

A la hora de construir la tabla de enrutamiento se debe tener en cuenta:

- Las reglas se aplican en orden secuencial, de arriba hacia abajo. En el momento que se cumpla una, ya yo se leen el resto.

- Construir reglas desde la más específica a la más general. Esto se hace así para que una regla general no "omita" a otra más específica, pero que entra dentro del ámbito de la regla general.

Ejemplo de creación de una tabla de enrutado.

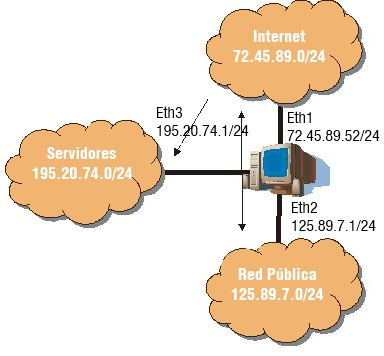

La mejor forma de explicar este apartado es con un ejemplo concreto. Se va a configurar un router con tres redes diferentes, tal como muestra la figura.

En la figura hay un ordenador con 3 interfaces o tarjetas de red (eth1, eth2 y eth3), realizando labores de router. También están reflejadas las 3 direcciones IP de las tarjetas, que conectan a las 3 redes: Internet, Red pública y servidores.

Las reglas están agrupadas en tres grandes grupos: las primeras tres reglas se aplican al tráfico que tiene como origen Internet y como destino la red de servidores. Las reglas 4 y 5 permiten la comunicación entre Internet y la red pública. Y la última regla, se utiliza siempre para indicar que el tráfico que no cumpla las reglas anteriores debe ser denegado.

|

Reglas |

Interfaz |

Origen |

Destino |

Puerto |

Acción |

|---|---|---|---|---|---|

|

1 |

Eth1 |

0.0.0.0/0 |

195.20.74.5/32 |

80 |

Aceptar |

|

2 |

Eth1 |

0.0.0.0/0 |

195.20.74.5/32 |

25,110 |

Aceptar |

|

3 |

Eth1 |

0.0.0.0/0 |

195.20.74.0/24 |

- |

Denegar |

|

4 |

Eth1 |

0.0.0.0/0 |

125.89.7.0/24 |

- |

Aceptar |

|

5 |

Eth2 |

125.89.7.0/24 |

0.0.0.0/0 |

- |

Aceptar |

|

6 |

- |

- |

- |

- |

Denegar |

- Regla 1. Esta regla permite el acceso entrante en el puerto 80, que es el servicio web. El host 195.20.74.5 es el servidor web. La organización no puede predecir quién quiere acceder a su sitio Web, por lo que no hay restricción en las direcciones IP de origen.

- Regla 2. Esta regla permite el acceso entrante a los puertos 25 y 110, que son los del correo electrónico. El servidor de correo está en la dirección 195.20.74.7. Al igual que en la regla anterior, no se restringen las direcciones IP de origen.

- Regla 3. Esta regla elimina todos los paquetes que tienen como destino la red donde se encuentran los servidores. Como la regla 1 y 2, se ejecutan antes, sí se permite el tráfico que va dirigido a los servidores web y correo electrónico. Si se pone esta regla al principio de la tabla de enrutamiento, no se podrá acceder a ningún servidor.

- Reglas 4 y 5. La cuarta regla deja pasar el tráfico que va desde Internet a la red pública. Y la quinta regla deja pasar el tráfico que va desde la red pública a la red de Internet.

- Regla 6. Esta regla bloquea explícitamente todos los paquetes que no han coincidido con ningún criterio de las reglas anteriores. La mayoría de los dispositivos realizan este paso de forma predeterminada, pero es útil incluirla.

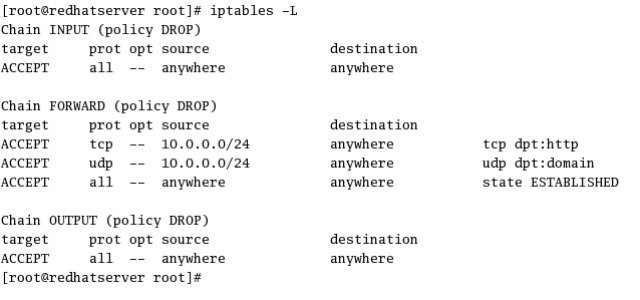

Para terminar, se muestra un ejemplo de configuración de un router con iptables, donde iptables es el servicio de enrutamiento en un servidor Linux.