Si tenemos en cuenta el objetivo del ataque, podemos distinguir entre ataques activos y pasivos.

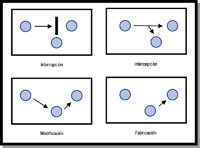

- Ataque activo: Modifica o altera el flujo de datos.

- Ataque pasivo: Su objetivo no es alterar la comunicación sino que simplemente escucha o monitoriza para obtener información a través del tráfico.

| Ataque | Descripción | Tipo |

|---|---|---|

| Sniffing. (En inglés significa husmear). | Consiste en un análisis del tráfico, habitualmente utilizado para recabar contraseñas. | Pasivo. |

| Spoofing (Suplantación). | Técnicas de suplantación de identidad. | Activo. |

| Aprovechar agujeros de seguridad. | Como su nombre indica, son ataques que aprovechan vulnerabilidades del software. | Activo. |

| Denegación de servicio (DoS). | Mediante una saturación de información se causa la caída del servicio de tal forma que las usuarias o los usuarios legítimos no lo puedan usar. | Activo. |

| Ingeniería social. | Engloba un conjunto de técnicas en las que el atacante convence a un usuario o usuaria para obtener información confidencial. | Pasivo. |

| Phishing. (En inglés significa suplantación de identidad). | Es una variante de ingeniería social. El atacante se hace pasar por una persona o empresa de confianza para recabar información como contraseñas, datos bancarios, etc. | Pasivo. |

| Troyanos. | Consiste en un software que se instala en el equipo atacado sin que el usuario o usuaria sea consciente y permite al atacante hacerse con el control del equipo. | Se puede comportar de forma activa o pasiva. |

| Adivinación de password. (En inglés significa contraseña). | Pueden ser ataques por fuerza bruta en los que se prueban las opciones posibles hasta dar con una contraseña válida o por diccionario, en los cuales se prueban una serie de contraseñas preestablecidas. | Pasivo. |

Error del software que da lugar a una vulnerabilidad.

Materialización de una amenaza que puede tener consecuencias negativas.

Materialización de una amenaza que puede tener consecuencias negativas.

Materialización de una amenaza que puede tener consecuencias negativas.

Materialización de una amenaza que puede tener consecuencias negativas.

Materialización de una amenaza que puede tener consecuencias negativas.

Materialización de una amenaza que puede tener consecuencias negativas.

Recolección y análisis de indicaciones y advertencias para detectar intrusiones en un sistema y responder a ellas.

Característica de un elemento que le hace susceptible de ser dañado.