Fíjate cuántas dependencias tienes en tú ordenador. Si te acabas de comprar un ordenador, tendrás que enchufarlo para encenderlo. Al encenderlo, la BIOS tendrá que estar bien configurada para reconocer el hardware. Después necesitas un gestor de arranque si tienes varios sistemas operativos, y por supuesto, el sistema operativo y los programas. Los sistemas informáticos usan una diversidad de componentes, por ejemplo, utilizan electricidad para suministrar alimentación al hardware o instalan multitud de programas una vez instalado el sistema operativo.

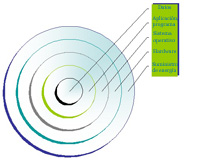

Los ataques te pueden suceder en cada eslabón de esta cadena, siempre y cuando exista una vulnerabilidad que pueda aprovecharse. El esquema que figura a continuación repasa brevemente los distintos niveles que revisten un riesgo para la seguridad: datos, aplicaciones, sistema operativo, hardware y suministro de energía.

|

Acceso físico: en este caso, el atacante tiene acceso a las instalaciones e incluso a los equipos:

|

Denegaciones de servicio: el objetivo de estos ataques reside en interrumpir el funcionamiento normal de un servicio. Por lo general, las denegaciones de servicio se deben a la explotación de las:

|

| Ingeniería social: En la mayoría de los casos, el eslabón más débil es el usuario o usuaria. Muchas veces, por ignorancia o a causa de un engaño, genera una vulnerabilidad en el sistema al brindar información (la contraseña, por ejemplo) al pirata informático o al abrir un archivo adjunto. Cuando ello sucede, ningún dispositivo puede proteger al usuario o usuaria contra la falsificación: sólo el sentido común, la razón y el conocimiento básico acerca de las prácticas utilizadas pueden ayudar a evitar este tipo de errores. |

Intrusiones:

|

|

Intercepción de comunicaciones:

|

Puertas trampa: Son puertas traseras ocultas en un programa de software que brindan acceso a su diseñador o diseñadora en todo momento. |

Como ya hemos dicho, los errores de programación de los programas son corregidos con bastante rapidez por su diseñador o diseñadora, apenas se publica la vulnerabilidad. En consecuencia, queda en tus manos estar al día acerca de las actualizaciones de los programas que usas a fin de limitar los riesgos de ataques.

Además, existen ciertos dispositivos (firewalls, sistemas de detección de intrusiones, antivirus, etc.) que brindan la posibilidad de aumentar el nivel de seguridad.